From SPAM to Shade Ransomware

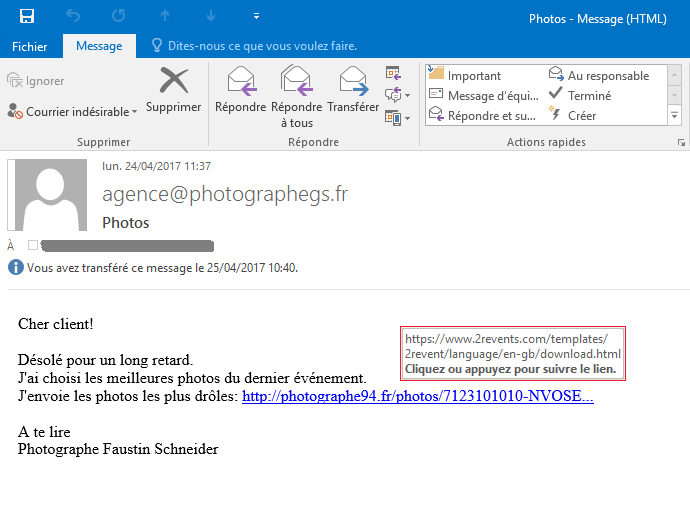

Hier matin, comme tous les (Lundi) matins, un nouveau SPAM parmi tant d'autres est arrivé ! Cela faisait un moment que je ne voyais plus de Ransomwares mais il semble que de nouvelles vagues soient en cours :

- Le retour d'une variante de Locky : The Locky Ransomware is Back and Still Adding OSIRIS to Encrypted Files

- Le retour, ici, de Shade appelé aussi Troldesh qui avait fait parler de lui en fin d'année 2016 : Kelihos Botnet Delivering Shade (Troldesh) Ransomware with No_More_Ransom Extension

Analysons ce fameux SPAM dans une SandBox :

Il apparaît clairement que cet email est louche, émetteur inconnu, domaine trompeur : agence@photographegs.fr, français pire que le mien ;]

Il suffit de passer la souris sur le lien pour se rendre compte que celui-ci ne correspond pas à celui affiché.

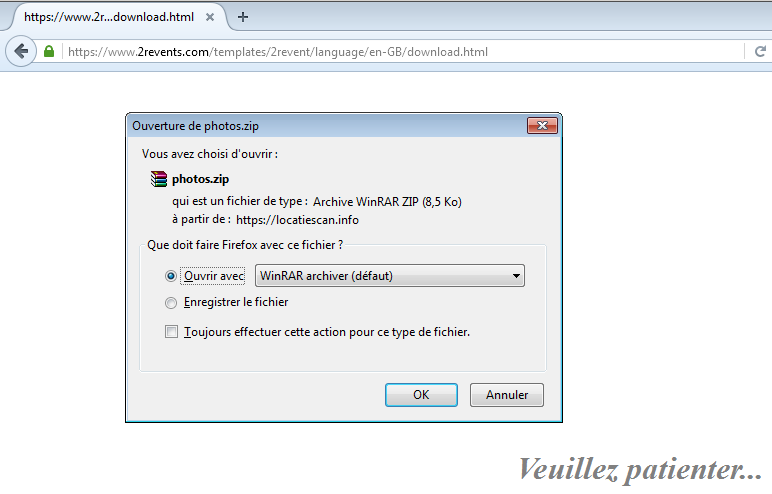

Laissons nous avoir et suivons le lien, on nous propose directement de télécharger une archive : photos.zip :

Cette archive ne contient évidement aucune photo et à la place un script JavaScript : photos.24.04.2017.js

Le JS est obfusqué pour éviter d'être détecté par les Anti-Virus et leur base de signatures, ces scripts sont générés à la volé avec des variables différentes pour au final faire la même chose : télécharger le Ransomware.

Voici le Javascript Downloader (format raw) : https://ptpb.pw/20AF

Si vous voulez télécharger le zip, password "infected" : photos.24.04.2017.js.zip

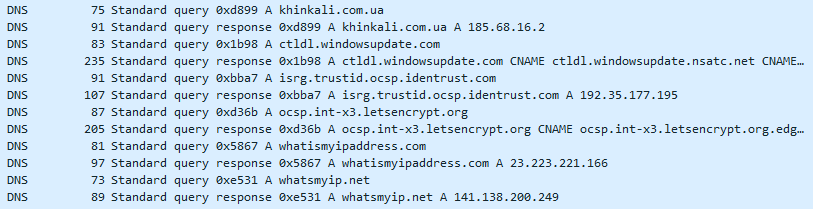

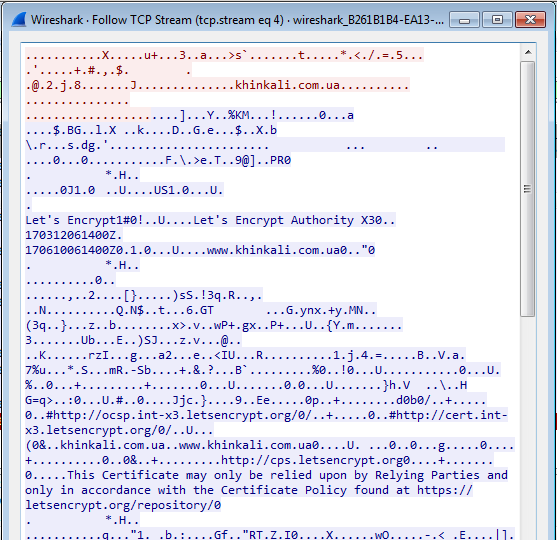

Si nous exécutons ce script, celui-ci téléchargera donc la payload et l’exécutera dans la foulée. En regardant avec Wireshark on identifie rapidement les domaines contactées :

Ici khinkali.com.ua, letsencrypt.org, whatismyipaddress.com et whatsmyip.net

Le téléchargement se fait donc en HTTPS avec un certificat Let's Encrypt (Certificat SSL gratuit) !

Cette pratique est assez récente pour les Ransomwares de masse ! Elle permet de bypasser les Anti-Virus de Flux et les Sandboxs sur le réseau des entreprises. Seul le déchiffrement du flux SSL au niveau des proxy + Sandbox pourrait être efficace mais est-ce vraiment une bonne idée...

Je vous encourage à ce propos à lire l'article de Stéphane Bortzmeyer à ce sujet : Les conséquences techniques de l'interception HTTPS en entreprise

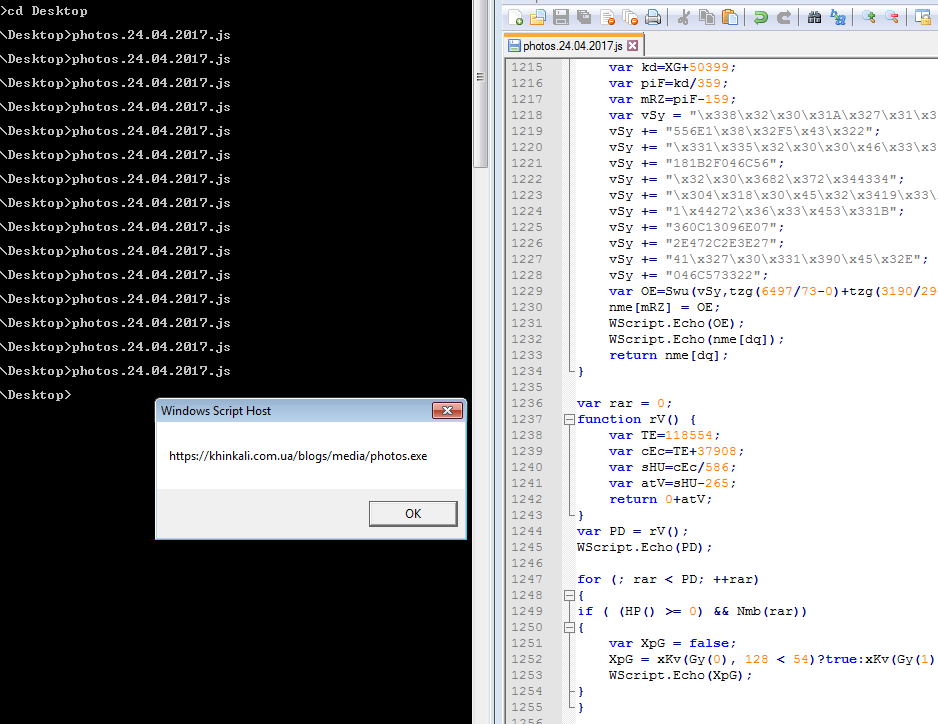

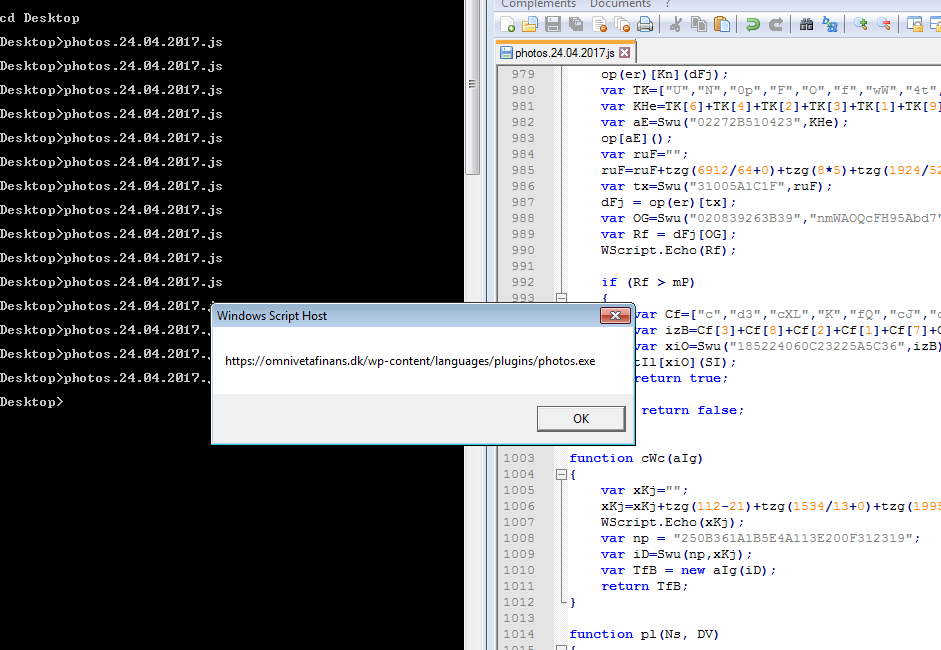

J'aimerai maintenant retrouver l'url de téléchargement exact du ransomware, il faut pour cela désobfusquer le downloader en JavaScript.

J'ai donc modifié le script en plaçant à différents endroits des commandes pour afficher la valeur de certaines variables : WScript.Echo(nom_variable)

Il était difficilement envisageable de désobfusquer l'ensemble du script de 1258 lignes...

je trouve donc 2 URLs de téléchargement différentes, je suppose que la seconde est utilisée si la première est injoignable ou est blacklistée.

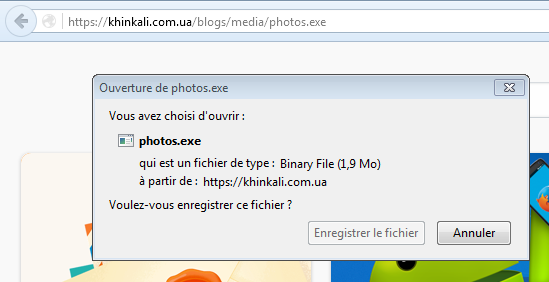

Parfait, il est encore possible de télécharger le fichier exécutable, pour analyse, sur les 2 URLs :

Si vous voulez analyser de votre côté le Ransomware, password "infected" : photos_exe.zip

Inutile de vous rappeler qu'il ne faut pas le lancer sur votre propre machine ! Ne rigolez pas j'ai déjà vu ça...

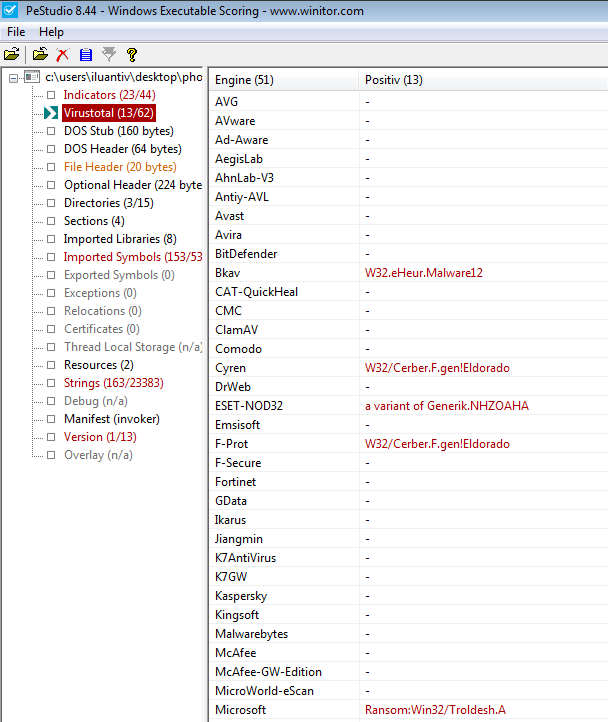

Plus de 36h après la propagation de ce Ransomware, celui-ci n'est détecté que par 13 Anti-Virus sur 62 sur Virustotal... :

A croire que l'Anti-Virus Microsoft n'est pas si mauvais en termes de réactivité !

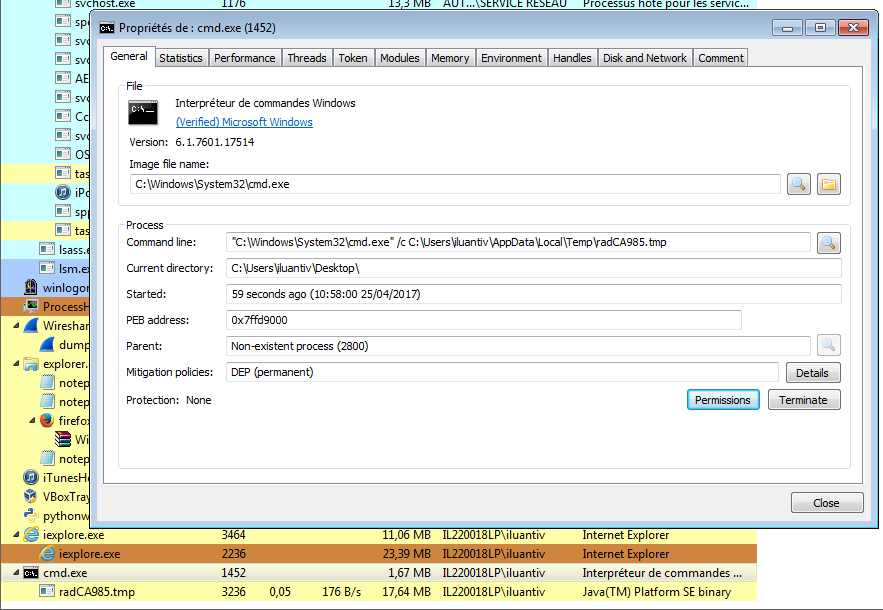

En laissant l'infection se dérouler, on voit dans Process Hacker que le Ransomware est lancé par un cmd :

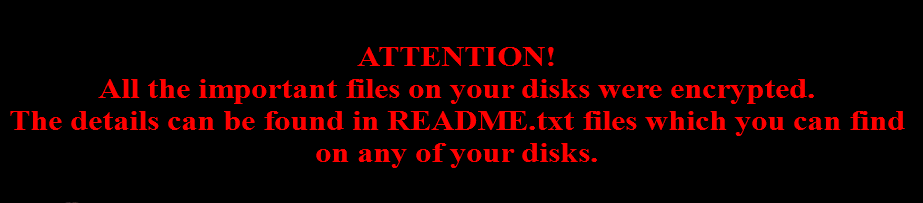

Une fois le processus de chiffrement terminé, le script est supprimé, notre fond d'écran a changé ...

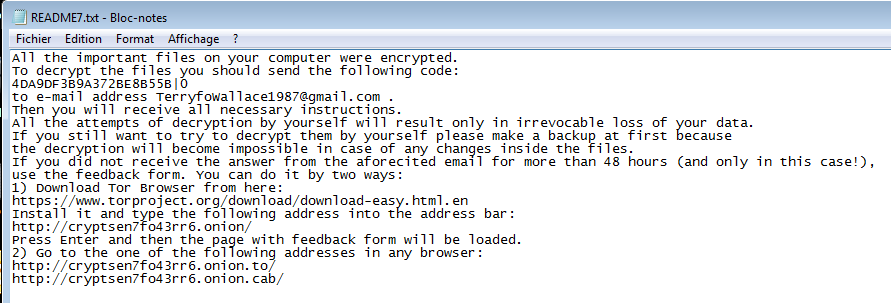

... nous invitant à lire le fichier README.txt ...

... qui accompagne chacun de nos fichiers qui sont maintenant chiffrés et possèdent tous un nom du style : zjODDd-fWUHcJ516nIVCVD6lx2spDxlOD4WIHP1MjZ8=.4DA9DF3B9A372BE8B55B.no_more_ransom

Les fichiers chiffrés possède tous l'extension .no_more_ransom

en rapport avec le projet de lutte contre les Ransomwares : https://www.nomoreransom.org/ qui avait réussi à déchiffrer les fichiers pris en otage par se Ransomware dans une de ces versions précédentes : ShadeDecryptor_how-to_guide.pdf

Je ne ferais pas de reverse du Ransomware ici, d'une parce que c'est un Ransomware comme les autres et que cela à déjà été fait et de deux parce que je suis très mauvais en reverse (surtout pour ça en fait :p).

J'ai cependant soumis le Downloader Javascript ainsi que le Ransomware sur des plateformes de sandboxing online que j'utilise régulièrement malwr et hybrid-analysis :

Javascript :

https://malwr.com/analysis/NTA3M...

https://www.hybrid-analysis.com/sample/34a9...

Ransomware :

https://malwr.com/analysis/YmE4Y...

https://www.hybrid-analysis.com/sample/88884....

Le Ransomware a donc un comportement similaire aux autres :

- SPAM avec Downloader obfusqué, ici en Javascript

- Exécution depuis le répertoire : C:\Users\XXX\AppData\Local\Temp

- Collecte les informations du système

- Suppression des Shadow Copies pour éviter la récupération des données

- Clé de registre pour se relancer au démarage de la machine

- Chiffrement des fichiers suivant la liste des extensions usuelles

Il n'existe pas pour le moment de moyen de récupération des données chiffrées.

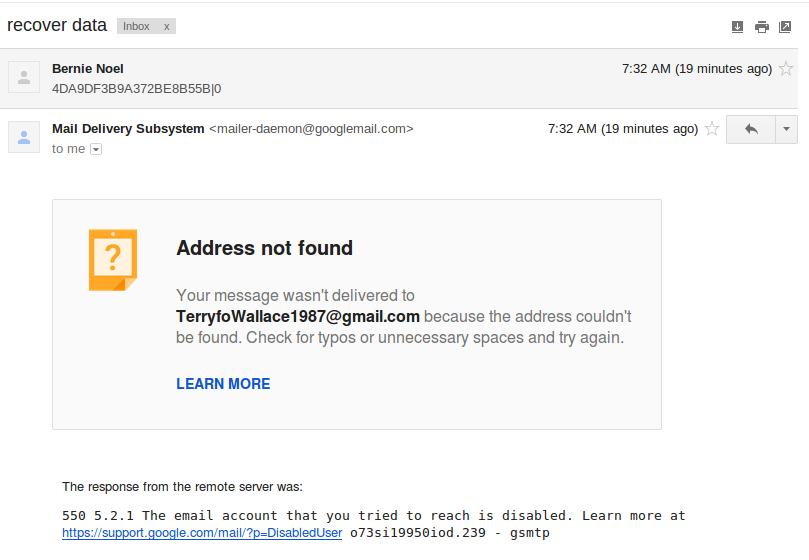

Il ne faut évidement pas payer la rançon mais juste pour le fun je continue de suivre leurs indications et je tente d'envoyer un email à

l'adresse TerryfoWallace1987@gmail.com

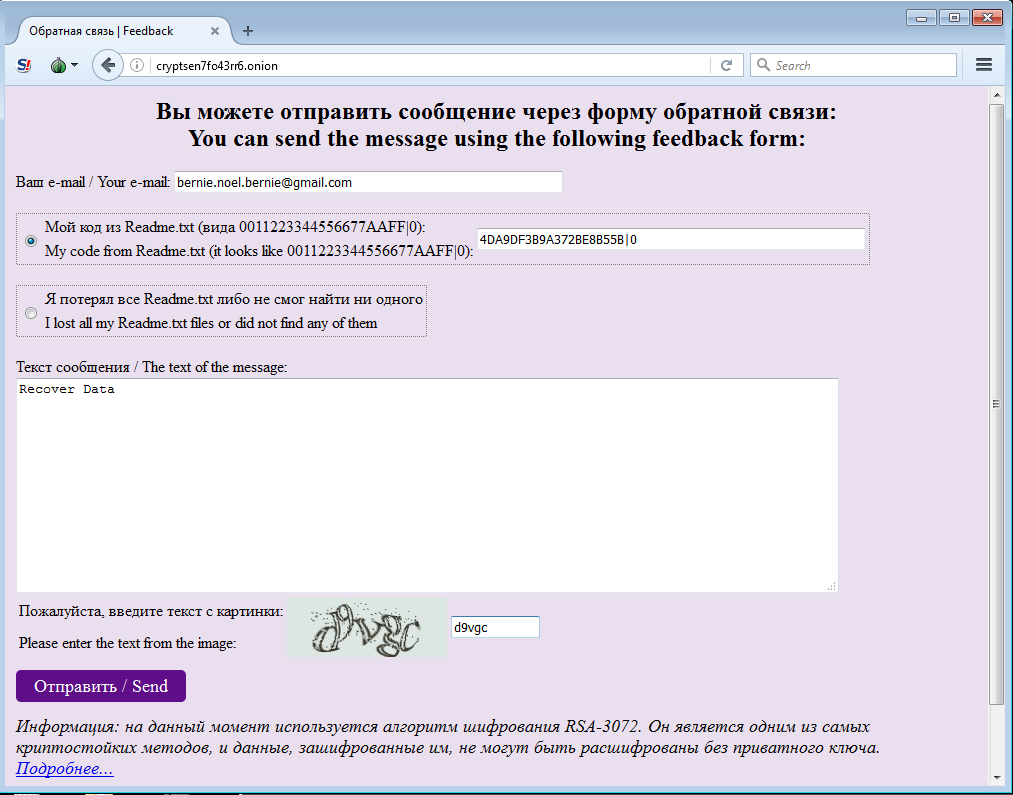

Leur adresse est donc déjà connue et désactivée par Google \o/ . Je télécharge donc Tor sur la VM et je me rend sur leur page hxxp://cryptsen7fo43rr6.onion/ (captcha de ***** tout buggué)

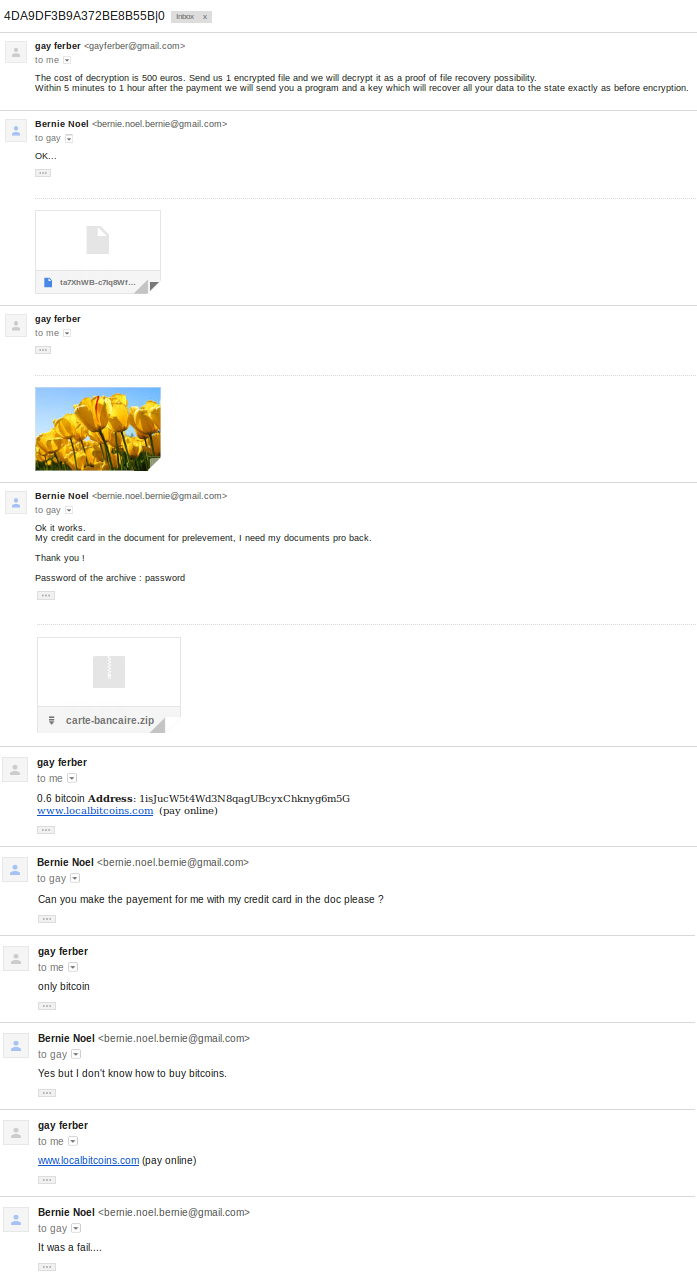

Quelques minutes plus tard les échanges d'emails commencent...

Bien-sur je ne leur est pas envoyé ma carte bancaire mais c'était un peu trop gros cette fois et notre scameur "gay ferber" n'a pas mordu à l’hameçon :p

PS : je ne m'appelle pas non plus Bernie Noel ! (Foncez si vous n'avais pas vu le film Bernie.

Fap'ment,

++